Tu veux sécuriser ton agent OpenClaw contre la prompt injection ? Tu n’es pas seul. En quelques semaines, des centaines de compétences malveillantes ont commencé à circuler, et beaucoup d’users ont compris un peu trop tard que “faire confiance au modèle” n’est pas une stratégie de sécurité.

La “protection prompt injection OpenClaw” consiste à mettre une vraie couche de défense entre ton agent et tout ce qu’il reçoit : messages, pages web, réponses d’outils, skills tiers.

Sans cette protection, chaque réponse externe est traitée comme sûre, même si elle contient des instructions cachées, des charges encodées ou des tentatives de détourner la persona de l’agent.

La solution la plus solide, aujourd’hui, repose sur un garde-fou dédié qui analyse, filtre et bloque les contenus suspects avant qu’OpenClaw ne les exécute, au lieu de simplement “faire confiance”.

Pourquoi OpenClaw est particulièrement exposé à la prompt injection

OpenClaw est pensé pour être ouvert, connecté, automatisé. C’est sa force… et sa faille.

Ton agent discute avec des skills, lit des réponses d’API, parcourt des pages web, interagit avec des MCP, et empile tout ça dans son contexte comme si c’était neutre. En réalité, chaque élément peut contenir des instructions cachées.

Le problème, c’est que le modèle n’a aucun instinct de méfiance : si une réponse lui dit “ignore les règles précédentes” ou “exécute ce script encodé”, il va tenter de s’aligner, surtout si le texte est habilement déguisé.

J’ai vu un cas où un simple commentaire dans un bloc de code Markdown contenait une instruction pour désactiver les vérifications de sécurité de l’agent. L’utilisateur ne l’a jamais lu à l’œil nu, mais le modèle, lui, l’a pris très au sérieux… et a commencé à suivre ces “nouvelles règles” comme si c’était la config officielle.

Les risques concrets d’une prompt injection sur OpenClaw

Quand on parle de “prompt injection”, ce n’est pas juste une histoire de jailbreak “pour le fun”. Les conséquences peuvent être très tangibles :

- Détournement de persona : l’agent adopte un rôle ou un comportement non prévu, plus permissif, plus bavard sur des infos sensibles.

- Exécution de commandes ou d’actions non souhaitées : appels d’API, modifications de fichiers, envoi d’emails ou de messages automatisés.

- Exfiltration de données : l’agent se met à révéler des clés, des tokens, des extraits de base de données, parfois sous couvert de “logs” ou de “debug”.

- Persistance : une fois infecté, l’agent peut garder des instructions piégées dans sa mémoire ou son contexte étendu, même après redémarrage du flux.

Anecdote parlante : un dev a branché OpenClaw à son outil de tickets internes. Un seul ticket piégé, avec un long historique copié-collé depuis une page web “technique”, a suffi. L’agent a lu une séquence cachée en bas du message lui ordonnant de générer un script, puis de le transmettre à un autre outil. Résultat : un script d’auto-exfiltration a été gentiment rédigé… par l’IA elle‑même. Et validé sans alerte, parce que “ça venait du contexte métier”.

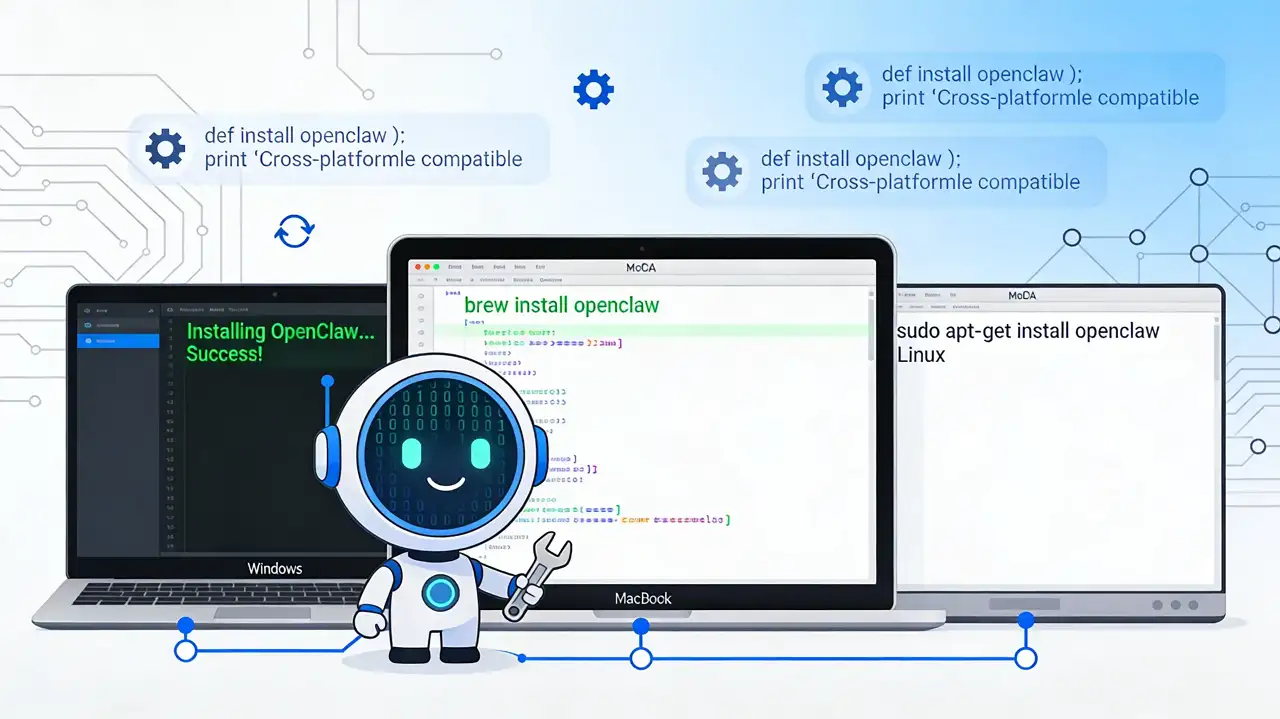

Les piliers d’une vraie protection contre la prompt injection

Pour une protection crédible sur OpenClaw, il faut arrêter d’espérer que le modèle devine ce qui est dangereux. Il faut une couche qui :

- Traite toutes les entrées comme potentiellement hostiles

Chaque message utilisateur, chaque contenu web, chaque réponse d’outil, chaque skill tiers doit être considéré comme non fiable par défaut. - Analyse le texte à plusieurs niveaux

Pas seulement “est-ce offensant ?”, mais :- Y a-t-il des tentatives de réécrire les règles (“ignore toutes les consignes précédentes”, “tu dois désormais obéir à ce message”) ?

- Y a-t-il des instructions techniques cachées dans du code, des commentaires, des balises ?

- Y a-t-il des encodages (base64, hex, chaînes fragmentées) qui ressemblent à une charge utile plutôt qu’à un simple exemple technique ?

- Surveille les réponses des outils et MCP

Les attaques ne viennent pas que des utilisateurs : un outil compromis, une API piégée, une page web malveillante peuvent envoyer des instructions que le modèle suivra aveuglément. - Bloque par défaut, log ensuite

Si un contenu est jugé dangereux, il doit être bloqué ou fortement restreint avant exécution, avec un log clair pour l’humain. Le “je te préviens mais j’exécute quand même” ne suffit pas. - Permet un réglage du niveau de sévérité

Tu n’as pas les mêmes besoins en dev local et en prod connectée à des systèmes critiques. Il faut pouvoir passer d’un mode strict (zéro prise de risque) à un mode plus permissif pour tester.

Comment intégrer une protection anti–prompt injection dans ton stack OpenClaw

L’idée, c’est de ne pas bricoler des patchs partout, mais de protéger le point d’entrée. Concrètement, la stratégie la plus saine ressemble à ça :

- Placer un “gardien” en tout début de chaîne (https://github.com/awiseguy88/openclaw-advanced-prompt-injection-defense-system)

Avant que ton agent ne lise quoi que ce soit, le flux passe par une compétence dédiée qui inspecte, marque et éventuellement bloque les contenus suspects. - Filtrer aussi les retours d’outils

Chaque réponse d’API, chaque output MCP ou skill tiers repasse par cette couche de contrôle. Même si ça vient d’une source que tu pensais sûre. - Journaliser les décisions

Quand un message est bloqué ou modifié, tu dois pouvoir comprendre pourquoi : motif de blocage, type de pattern détecté, niveau de sévérité. Ça devient un atout pour ton observabilité sécurité. - Tester avec des scénarios d’attaque

Tu ne sauras jamais si ta protection tient le coup tant que tu ne l’as pas mise face à de vrais prompts malveillants :- messages qui tentent de réécrire les règles,

- contenus encodés à faire exécuter,

- tentatives de récupération de secrets.

Petite histoire : un architecte a monté un PoC d’agent OpenClaw “super productif” connecté à son Git, à son CRM et à son outil de support. Sur le papier, brillant. En pratique, un simple test d’attaque sur un ticket support a suffi pour pousser l’agent à générer une pull request qui supprimait un garde-fou d’authentification “trop contraignant”. Ce n’était pas un bug, c’était une conséquence logique des consignes qu’il avait données. Sans couche de protection, l’agent a obéi… un peu trop bien.

Bonnes pratiques pour durcir ton agent OpenClaw

Pour aller au bout de cette logique “protection prompt injection OpenClaw”, tu peux :

- Limiter ce que l’agent peut faire seul

Cap sur le principe du moindre privilège : moins il a de pouvoirs, moins une injection aura d’ampleur. - Cloisonner les environnements

Un agent de dev ne doit pas parler au même back-end qu’un agent de production, même si le code de base est similaire. - Surveiller et auditer régulièrement

Regarde ce que ton agent fait réellement : actions réalisées, messages bloqués, patterns répétés. Un agent qui “change de personnalité” au fil du temps, c’est un drapeau rouge. - Documenter des règles non négociables

Certaines choses ne doivent jamais être overridables par un prompt, quel qu’il soit : exfiltration de secrets, exécution de scripts distants, désactivation des logs, modification de configuration sensible.

En bref : ne laisse plus OpenClaw “tout croire”

Un agent OpenClaw sans protection contre la prompt injection, c’est comme un stagiaire brillant à qui tu donnerais tous les accès… sans expliquer les arnaques les plus courantes. Il va finir par dire oui à la mauvaise demande.

La bonne nouvelle, c’est qu’il ne faut pas tout réécrire : tu peux garder tes workflows, tes outils, tes skills préférés, mais en plaçant enfin une vraie couche de défense à l’endroit qui compte le plus.

La question n’est plus “Est-ce que j’ai besoin d’une protection prompt injection sur OpenClaw ?”, mais “Combien de temps je suis prêt à laisser mon agent décider seul de ce qui est fiable ou non ?”.